СЗИ от НСД

ViPNet SafeBoot

- Информация о материале

Разработчик: ОАО «ИнфоТеКС»

ViPNet SafeBoot — сертифицированный высокотехнологичный программный модуль доверенной загрузки (МДЗ), устанавливаемый в UEFI BIOS различных производителей. Предназначен для защиты ПК, мобильных устройств, серверов (в том числе и серверов виртуализации) от различных угроз несанкционированного доступа (НСД) на этапе загрузки и от атак на BIOS.

Защита для компьютеров и серверов должна действовать с момента их включения. Время с момента включения до старта операционной системы является ключевым для доверия к системе в целом. На самых ранних этапах загрузки есть риск:

- Передачи управления недоверенному загрузчику;

- Загрузки вредоносного кода в UEFI;

- Перехвата данных и отключения базовых защитных механизмов.

Все это может привести к обходу всех установленных в операционной системе средств защиты и краже информации. Встраивание модуля доверенной загрузки ViPNet SafeBoot защищает компьютер от этих угроз и делает систему доверенной.

Назначение

ViPNet SafeBoot предназначен для идентификации и аутентификации пользователей, разграничения доступа на основе ролей, а также организации доверенной загрузки операционной системы.

ViPNet SafeBoot повышает уровень безопасности устройств и компьютеров за счёт:

- Авторизации на уровне BIOS, до загрузки основных компонентов операционной системы;

- Контроля целостности BIOS, защищаемых компонентов операционной системы и аппаратного обеспечения;

- Блокировки загрузки нештатной копии операционной системы.

Сценарии использования

Продукт ViPNet SafeBoot может использовать, как совместно с другими продуктами ViPNet, так и отдельно. Основные задачи которые могут быть решены:

- Выполнение требований приказов ФСТЭК:

- №17 по защите государственных информационных систем (ГИС);

- №21 по защите информационных систем персональных данных (ИСПДн);

- №31 по защите автоматизированных систем управления технологическим процессом (АСУ ТП);

- Защита от НСД на самых ранних этапах загрузки компьютеров или устройств с UEFI BIOS.

Преимущества

- Программный МДЗ с возможностью установки в UEFI BIOS различных производителей.

- Неизвлекаемость, в отличие от аппаратных исполнений МДЗ.

- Упрощенные методы настройки МДЗ за счет шаблонов администрирования.

- Полный контроль целостности UEFI за счет проверки целостности всех его модулей.

- Российский продукт.

Сертификация во ФСТЭК России

ViPNet SafeBoot соответствует требованиям руководящих документов к средствам доверенной загрузки уровня базовой системы ввода-вывода 2 класса, что позволяет использовать продукт для построения:

- ИСПДн до УЗ1 включительно;

- ГИС до 1 класса защищенности включительно;

- АСУ ТП до 1 класса защищенности включительно.

vGate

- Информация о материале

Разработчик: ООО «Код Безопасности»

vGate - сертифицированное средство защиты платформ виртуализации на базе VMware vSphere или Microsoft Hyper-V

vGate - сертифицированное средство защиты платформ виртуализации на базе VMware vSphere или Microsoft Hyper-V

Возможности

Российское законодательство устанавливает ряд обязательных требований по защите информации в среде виртуализации, соблюдение которых регулируется тремя нормативными актами:

Приказ ФСТЭК России от 11.02.2013 № 17 – требования по защите информации в ГИС.

Приказ ФСТЭК России от 18.02.2013 № 21 – требования по защите персональных данных в ИСПДн.

Приказ ФСТЭК России от 14.03.2014 № 31 – требования по защите информации в АСУ ТП на критически важных объектах.

В приказах ФСТЭК России регламентировано выполнение организационно-технических мер защиты среды виртуализации, используемой при обработке информации в автоматизированных системах управления производственными и технологическими процессами, государственных информационных системах и системах персональных данных. В связи с этим все организации, являющиеся операторами данных информационных систем и применяющие технологии виртуализации, обязаны выполнить необходимые меры защиты и привести свою вычислительную инфраструктуру в соответствие требованиям регулирующих органов.

Применение средств комплексной защиты платформ виртуализации компании «Код Безопасности» позволит вам выполнить самые жесткие требования законодательства для ИСПДн, ГИС и АСУ ТП, а также провести обязательную аттестацию государственных информационных систем и систем управления производством.

Варианты исполнения:

-

vGate R2 применяется для защиты конфиденциальных данных

-

vGate-S R2 применяется для защиты информации, содержащей сведения, составляющие государственную тайну

-

Усиленная аутентификация администраторов виртуальной инфраструктуры и администраторов информационной безопасности

В vGate реализована модель разделения прав на управление виртуальной инфраструктурой и на управление информационной безопасностью. Таким образом, выделяются две основные роли – администратор виртуальной инфраструктуры (АВИ) и администратор информационной безопасности (АИБ).

Доступ на управление виртуальной инфраструктурой или параметрами безопасности предоставляется только аутентифицированным пользователям. Причем процедура аутентификации пользователей и компьютеров (рабочих мест АИБ и АВИ) осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и атакам типа Man in the Middle.

Процедура аутентификации АВИ осуществляется с помощью отдельного приложения (агент аутентификации), которое устанавливается на его рабочее место. Для соединения с виртуальной инфраструктурой АВИ необходимо запустить эту программу и ввести учетные данные.

Для избавления пользователя от многократного ввода имени пользователя и пароля агент аутентификации включает функцию надежного сохранения учетных данных. Эта функция особенно полезна, когда на рабочем месте администратора установлены несколько систем защиты, каждая из которых запрашивает данные для аутентификации.

Помимо собственных механизмов парольной аутентификации, vGate позволяет использовать режимы идентификации и аутентификации пользователей с применением аппаратных идентификаторов eToken, JaCarta и iButton. Также есть возможность организовать идентификацию и аутентификацию по доменным учетным записям. -

Встроенные роли администраторов

При создании новой учетной записи можно задать привилегии по типам объектов, к которым будет иметь доступ администратор (например, только к виртуальным машинам или сетевым устройствам). С помощью встроенных ролей можно быстро разграничить доступ к инфраструктуре, не прибегая к использованию меток безопасности.

-

Защита средств управления виртуальной инфраструктурой от НСД

К средствам управления виртуальной инфраструктурой относятся:

- ESX-серверы, предназначенные для запуска виртуальных машин;

- серверы vCenter, предназначенные для централизованного управления виртуальной инфраструктурой;

- средства, предназначенные для обслуживания инфраструктуры, например, VMware Consolidated Backup, VMware Update Manager;

- сторонние средства мониторинга и управления инфраструктурой.

Серверы Hyper-V оперируют множеством виртуальных машин. Компрометация этих серверов может нанести непоправимый ущерб группе виртуальных машин и поставить под угрозу всю виртуальную инфраструктуру. Именно поэтому так важно обеспечить надежную защиту средств управления – серверов Hyper-V.

Компрометация любого из этих средств приводит к компрометации группы виртуальных машин или всей виртуальной инфраструктуры. Именно поэтому крайне важно обеспечить защиту от НСД средств управления виртуальной инфраструктурой. Средства управления виртуальной инфраструктурой размещаются внутри защищаемого периметра, при этом доступ пользователей и компьютеров к ним осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и предотвращающим вмешательство в передачу данных.

Для обеспечения защиты средств управления виртуальной инфраструктурой применяется функционал дискреционного разграничения доступа к объектам, которые размещены внутри защищаемого периметра. Правила разграничения доступа работают на основе заданных ACL и параметров соединения (протоколов, портов). Сетевой трафик между аутентифицированными субъектами и защищаемыми объектами подписывается, тем самым обеспечивается защита от атак типа Man in the Middle в процессе сетевого взаимодействия.

Также в vGate при разграничении прав доступа администраторов виртуальной инфраструктуры к объектам инфраструктуры используется мандатный принцип контроля доступа. Администратор информационной безопасности не имеет права доступа к данным виртуальных машин, его полномочия по управлению виртуальной инфраструктурой ограничены только возможностью просмотра конфигурации элементов виртуальной инфраструктуры. А все действия администраторов виртуальной инфраструктуры можно контролировать на уровне отдельных команд управления виртуальной инфраструктурой.

Отдельно стоит упомянуть присутствующий в vGate механизм блокирования любого сетевого трафика со стороны виртуальных машин к средствам управления виртуальной инфраструктурой. Тем самым обеспечивается защита средств управления виртуальной инфраструктурой от НСД со стороны скомпрометированной виртуальной машины. -

Мандатное управление доступом

В vGate реализован мандатный принцип контроля доступа на основе меток конфиденциальности. При выполнении ряда стандартных операций с объектами виртуальной инфраструктуры осуществляется сравнение меток безопасности учетных записей администратора информационной безопасности и ресурсов. Благодаря этому возможно создание логических групп и сфер администрирования через бизнес-категоризацию, например, финансовый и коммерческий отделы и т.д.

Существует возможность отключения мандатного контроля доступа для определенных объектов из консоли управления.

Есть возможность использовать несколько видов меток безопасности:

- Иерархическая метка – содержит только один уровень конфиденциальности.

- Неиерархическая метка – содержит одну или несколько равноправных категорий конфиденциальности.

- Составная метка – содержит одновременно один уровень конфиденциальности и одну или несколько категорий конфиденциальности.

Уровень конфиденциальности характеризует уровень доступа применительно к ресурсу или уровень допуска к ресурсу применительно к пользователю. Категория конфиденциальности определяет принадлежность ресурса или доступ пользователя к некой группе (например, к подразделению компании).

Метки безопасности назначаются:

- защищаемым серверам Hyper-V;

- администраторам;

- виртуальным машинам;

- хранилищам (локальным, сетевым);

- виртуальным сетям;

- виртуальным коммутаторам и сетевым адаптерам.

Реализована возможность пометить метками следующие субъекты, объекты, контейнеры:

- Администраторы ВИ.

- ESX-серверы.

- Сетевые карты ESX-сервера или VLAN.

- Разделы хранилищ (Datastore).

- ВМ.

Права доступа администраторов ВИ и объектов инфраструктуры проверяются на основе уровней доступа и категорий автоматически.

Категории отличаются от меток следующими параметрами:

- Уровни доступа – иерархические, категории – равноправные.

- Механизмы работы уровней доступа зависят не только от пользователя, но и от уровня доступа текущей сессии. Категории от сессии не зависят.

- Любой администратор, объект, контейнер может быть помечен несколькими категориями и только одним уровнем доступа. -

Защита ESX-серверов от НСД

В продукте в виде автоматизированных ИБ-политик реализованы механизмы защиты от НСД серверов виртуализации ESX. Эти политики безопасности можно создавать из имеющихся в продукте шаблонов и автоматически применять к серверам виртуализации. В процессе работы с инфраструктурой продукт автоматически проверяет и поддерживает целостность назначенных политик безопасности. -

Защита настроек и виртуальных машин от НСД

С помощью содержащихся в продукте шаблонов можно создавать политики безопасности для защиты наиболее критичных объектов виртуальной инфраструктуры – серверов Hyper-V и виртуальных машин. Назначение сформированного на основе шаблонов набора политик объектам осуществляется с помощью меток конфиденциальности. В процессе работы с инфраструктурой vGate автоматически проверяет и поддерживает целостность назначенных политик безопасности.

В зависимости от специфики предприятия шаблоны могут использоваться в любом сочетании. Кроме того, администратор информационной безопасности по своему усмотрению может применять политики в шаблоне выборочно, т. е. включить необходимые политики и отключить неиспользуемые. -

Контроль целостности конфигурации виртуальных машин и доверенная загрузка

vGate содержит собственные механизмы контроля целостности компонентов СЗИ. Механизмы действуют на всех компонентах СЗИ – агенте аутентификации, сервере авторизации и ESX-серверах. Для обеспечения дополнительной защиты сервера авторизации vGate от несанкционированного доступа рекомендуется использовать традиционное сертифицированное СЗИ Secret Net в комплекте с электронным замком «Соболь».

Для обеспечения контроля целостности программной среды и доверенной загрузки операционной системы (ОС) в «физическом мире» традиционно используются аппаратные электронные замки для шин PCI или PCI-E. К сожалению, подобные аппаратные СЗИ невозможно использовать для защиты виртуальных машин по техническим причинам. Тем не менее данный функционал защиты должен быть обеспечен и в виртуальной среде.

В vGate существует политика доверенной загрузки виртуальных машин. Есть возможность гранулярно настроить параметры, которые будут контролироваться, а также функционал, позволяющий сделать выбор – запретить или разрешить запуск виртуальной машины при нарушении целостности конфигурации.

vGate содержит компоненты, устанавливаемые на каждый ESX-сервер и реализующие следующие механизмы защиты:

- Контроль целостности настроек виртуальной машины перед ее загрузкой. Контролируется файл *.vmx, в котором содержится перечень устройств, доступных виртуальной машине, и ряд других критических параметров. При этом часть параметров, не влияющих на информационную безопасность, выведена из-под контроля.

- Контроль образа BIOS виртуальной машины. Поскольку несанкционированная подмена BIOS является угрозой безопасности, СЗИ контролирует целостность файла *.nvram, в котором содержится образ BIOS виртуальной машины.

- Доверенная загрузка ОС осуществляется путем контроля целостности загрузочного сектора виртуального диска *.vmdk.

Для обеспечения полноценной защиты виртуальных машин от НСД компания «Код Безопасности» рекомендует использовать СЗИ семейства Secret Net или Secret Net Studio. В этом случае СЗИ Secret Net развертывается на виртуальных машинах. -

Контроль доступа администраторов ВИ к файлам виртуальных машин

При работе в незащищенной виртуальной инфраструктуре администратор этой инфраструктуры обычно может получить доступ к файлам виртуальных машин. Администратор может прямо из VI клиента скачать файл виртуальной машины на локальный диск своего компьютера и исследовать его содержимое. В vGate реализован механизм, позволяющий контролировать доступ администраторов к файлам виртуальных машин, расположенных на СХД. -

Разграничение доступа ESX-серверов на запуск виртуальных машин

В vGate реализованы дискреционные механизмы разграничения прав ESX-серверов на запуск виртуальных машин. Для каждой виртуальной машины администратор информационной безопасности может определить перечень ESX-серверов, где он может выполняться.

Механизм разграничения прав ESX-серверов на запуск ВМ особенно полезен для организации работы с данными разного уровня конфиденциальности. Используя этот механизм, можно настроить запуск виртуальных машин, обрабатывающих данные с различным уровнем конфиденциальности, таким образом, чтобы данные разных уровней конфиденциальности обрабатывались на различных ESX-серверах. -

Регистрация событий, связанных с информационной безопасностью

В vGate реализован механизм регистрации всех событий безопасности, происходящих в системе (доступ к инфраструктуре, создание или удаление виртуальной машины, изменение виртуальной машины и т.д.). Информация аккумулируется в базе продукта и ее можно как просматривать в процессе аудита, так и строить по ней структурированные отчеты. -

Мониторинг виртуальной инфраструктуры в режиме реального времени

Компонент vMonitor, входящий в состав vGate позволяет:

- собирать события безопасности напрямую с объектов виртуальной инфраструктуры;

- осуществлять нормализацию, фильтрацию и корреляцию событий, в том числе и с событиями самого vGate;

- отслеживать основные угрозы, характерные для виртуальной инфраструктуры, с применением шаблонов правил корреляции событий безопасности;

- создавать собственные правила на основе корреляции событий VMware/Hyper-V и событий аудита vGate;

- настроить контроль действий в виртуальной инфраструктуре, осуществляемых в обход сервера авторизации vGate;

- работать в гетерогенных виртуальных инфраструктурах;

- проводить наблюдение за виртуальной инфраструктурой в режиме реального времени;

- настраивать отображение виджетов на панели мониторинга по собственному усмотрению.

Количество и расположение виджетов на панели мониторинга настраивается администратором индивидуально и сохраняется при закрытии браузера.Поддержка распределенных (Enterprise) инфраструктур

-

vCenter Linked Mode

В vGate реализована поддержка режима vCenter Linked Mode – функции объединения интерфейсов управления разными vCenter-серверами в одной консоли vSphere. Данная функция используется при переходе от виртуализации к облакам, что позволяет упростить и оптимизировать работу администраторов распределенных инфраструктур по управлению большим количеством vCenter-серверов.

Другим аспектом обеспечения информационной безопасности в распределенных инфраструктурах является возможность быстрого переноса ИБ-политик на новые или резервные ЦОДы. Для этого в vGate реализованы функции экспорта и импорта настроек, с помощью которых распространение vGate на новые и резервные серверы осуществляется без необходимости повторения всех настроек. -

Резервирование сервера авторизации

В целях повышения отказоустойчивости рекомендуется использовать конфигурацию vGate c резервным сервером авторизации по принципу active-passive. Один сервер авторизации (основной) выполняет все функции по управлению vGate и авторизации администраторов виртуальной инфраструктуры, второй сервер авторизации (резервный) является пассивным.

В случае выхода из строя основного сервера авторизации управление автоматически передается резервному серверу, который начинает выполнять все функции основного. Также, при необходимости, администратор может принудительно переключить работу vGate на резервный сервер авторизации. Благодаря этому режиму существенно повышается работоспособность системы защиты, а замена сервера авторизации происходит практически незаметно для администраторов виртуальной среды. -

Лес серверов vGate и поддержка Сross vCenter vMotion

Для работы в распределенных инфраструктурах в vGate реализована возможность построения леса серверов авторизации. На каждой площадке размещается по одному серверу авторизации vGate (с возможностью резервирования). Настройки пользователей, меток, политик, сделанные на одном сервере авторизации, можно распространить на остальные серверы. В случае миграции виртуальной машины с одной площадки на другую автоматически будут использоваться присвоенные ей ранее метки, настройки и пр. Также таким образом достигается поддержка технологии Cross vCenter vMotion. -

Поддержка SCVMM и FCM (для Hyper-V)

Начиная с версии 3.0 в vGate реализован контроль управления виртуальной инфраструктурой Hyper-V через System Center Virtual Machine Manager, а также контроль операций, осуществляемых с помощью оснастки Failover Cluster Manager. -

Поддержка VMware Auto Deploy

В продукте реализована поддержка технологии VMware AutoDeploy, позволяющей производить развертывание серверов в автоматизированном режиме. vGate позволяет автоматически развертывать компоненты защиты на ESXi серверах установленных с помощью VMware AutoDeploy

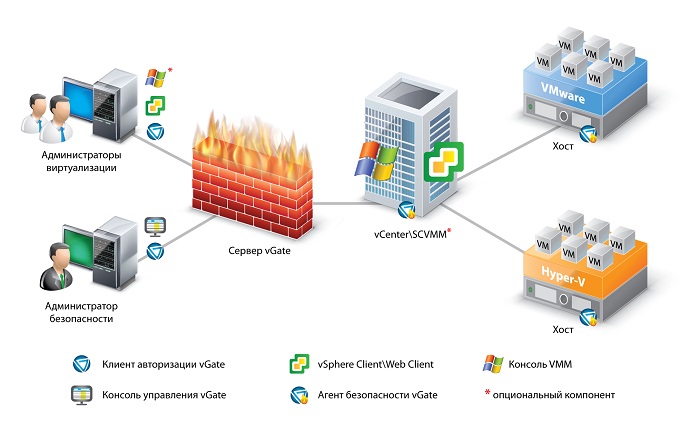

Архитектура

КСЗИ «Панцирь+»

- Информация о материале

Разработчик: ЗАО «Информационные технологии в бизнесе»

КСЗИ «Панцирь+» – это сертифицированная ФСТЭК России система защиты информации от несанкционированного доступа следующего поколения (next generation).

КСЗИ «Панцирь+» – это комплексная система защиты информации.

КСЗИ «Панцирь+» может использоваться совместно с ОС семейства Microsoft Windows, начиная от Windows XP, и заканчивая Windows Server 2016.

КСЗИ «Панцирь+» может использоваться для защиты рабочих станций, серверов, терминальных серверов, средств виртуализации Hyper-V, включая защиту и гостевых машин, и гипервизора.

КСЗИ «Панцирь+» позволяет в комплексе решать актуальные задачи защиты информации от внешних и от внутренних угроз, в том числе от угроз таргетированных атак.

1. Защита от внутренних угроз (от инсайдерских атак):

- от атак со стороны интерактивных пользователей, санкционированно обрабатывающих данные в информационной системе;

- от атак со стороны привилегированных пользователей (администраторов), решающих те или иные задачи администрирования в информационной системе.

2. Защита от внешних угроз (хакерских атак), в том числе, эффективная защита от целевых атак.

КСЗИ «Панцирь+» – это инновационная система защиты информации.

При реализации КСЗИ внедрены новые технологии защиты информации. На способы и технические решения, реализованные в КСЗИ, получено 8 патентов на изобретение. Реализация практически каждого механизма защиты КСЗИ оригинальна (запатентована), обладает новыми свойствами, что принципиально отличает КСЗИ от иных СЗИ НСД, представленных на рынке средств защиты информации. С данными техническими решениями можно ознакомиться в разделе технологии.

Электронный замок «Соболь»

- Информация о материале

Разработчик: ООО «Код Безопасности»

Сертифицированный аппаратно-программный модуль доверенной загрузки (АПМДЗ)

Сертифицированный аппаратно-программный модуль доверенной загрузки (АПМДЗ)

Назначение

Электронный замок «Соболь» может быть использован для того, чтобы:

- доступ к информации на компьютере получили только те сотрудники, которые имеют на это право;

- в случае повреждения ОС или важных информационных массивов, хранящихся на компьютере, администратор мог вовремя принять меры по восстановлению информации.

Возможности

- Выбор форматов исполнения

- Поддержка платы PCI,

- Поддержка платы PCI Express,

- Поддержка платы Mini PCI Express,

- Поддержка платы Mini PCI Express Half Size,

- Поддержка платы М.2 type 2230-A-E.

- Аутентификация пользователей

- Идентификация и усиленная (двухфакторная) аутентификация пользователей с использованием персональных идентификаторов. В качестве персональных идентификаторов пользователей могут применяться:

- iButton (DS1992, DS1993, DS1994, DS1995, DS1996),

- eToken PRO / eToken PRO (Java),

- смарт-карта eToken PRO через USB-считыватель Athena ASEDrive IIIe USB V2,

- iKey 2032,

- Рутокен S / Рутокен S RF. - Блокировка загрузки ОС со съемных носителей

- После включения питания компьютера, замок «Соболь» перехватывает управление всеми устройствами ввода-вывода и не позволяет загрузиться нештатной ОС.

- После успешной загрузки штатной копии ОС доступ к этим устройствам восстанавливается.

- Запрет распространяется на всех пользователей компьютера, за исключением администратора.

- Контроль целостности программной среды

Используемый в комплексе «Соболь» механизм контроля целостности позволяет контролировать неизменность файлов и физических секторов жесткого диска до загрузки операционной системы.

- Для этого вычисляются некоторые контрольные значения проверяемых объектов и сравниваются с ранее рассчитанными для каждого из этих объектов эталонными значениями.

- Формирование списка подлежащих контролю объектов с указанием пути к каждому контролируемому файлу и координат каждого контролируемого сектора производится с помощью программы управления шаблонами контроля целостности.

- Контроль целостности функционирует под управлением операционных систем, использующих следующие файловые системы: NTFS5, NTFS, FAT32, FAT16, FAT12, UFS, EXT2 и EXT3

Администратор имеет возможность задать режим работы электронного замка, при котором будет блокирован вход пользователей в систему при нарушении целостности контролируемых файлов.

- Контроль целостности системного реестра Windows

Данная возможность позволяет контролировать неизменность системного реестра Windows, что существенно повышает защищенность рабочих станций от несанкционированных действий внутри операционной системы.

- Сторожевой таймер

Механизм сторожевого таймера обеспечивает блокировку доступа к компьютеру при условии, что после включения компьютера и по истечении заданного интервала времени управление не передано расширению BIOS комплекса «Соболь».

- Регистрация попыток доступа к ПЭВМ

Электронный замок «Соболь» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти. Таким образом, электронный замок «Соболь» предоставляет администратору информацию обо всех попытках доступа к ПЭВМ. В системном журнале фиксируются следующие события:

- факт входа пользователя и имя пользователя;

- предъявление незарегистрированного идентификатора пользователя;

- введение неправильного пароля;

- превышение числа попыток входа в систему;

- число и дата НСД.

- Контроль конфигурации

ПАК «Соболь» позволяет контролировать неизменность конфигурации компьютера – PCI-устройств, ACPI, SMBIOS и оперативной памяти. Данная возможность существенно повышает защиту Вашей рабочей станции.

СЗИ «Блокхост-Сеть 2.0»

- Информация о материале

Разработчик: ООО «Газинформсервис»

СЗИ «Блокхост-Сеть 2.0» состоит из клиентской части СЗИ «Блокхост-Сеть 2.0», в рамках которой реализованы базовые механизмы защиты, и серверной части – сервера безопасности, устанавливаемой на автоматизированное рабочее место администратора безопасности.

СЗИ «Блокхост-Сеть 2.0» состоит из клиентской части СЗИ «Блокхост-Сеть 2.0», в рамках которой реализованы базовые механизмы защиты, и серверной части – сервера безопасности, устанавливаемой на автоматизированное рабочее место администратора безопасности.

Средство защиты информации «Блокхост-Сеть 2.0» выполняет следующие функции защиты рабочей станции:

— идентификацию пользователей при помощи специальных аппаратных средств (iButton)

— двухфакторная аутентификация администратора безопасности и пользователей с применением персональных идентификаторов

— дискреционный и мандатный механизмы контроля доступа к информационным ресурсам в соответствии с заданными параметрами безопасности, в том числе по времени

— контроль целостности системного ПО, прикладного ПО и информационных ресурсов АРМ

— очистка областей оперативной памяти после завершения работы контролируемых процессов, что предотвращает считывание информации ограниченного доступа

— гарантированное удаление файлов и папок, что исключает возможность восстановления

— контроль вывода информации на печать и отчуждаемые физические носители, маркировка документов

— контроль запуска процессов

— персональный межсетевой экран (контроль доступа к сетевым ресурсам и фильтрация сетевого трафика)

— защита от изменения/удаления СЗИ «Блокхост-Сеть 2.0»

— «Блокхост-Сеть 2.0» имеет сертификат ФСТЭК России № 3740 от 30 ноября 2016 года.

Наличие сертификата подтверждает, что СЗИ «Блокхост-Сеть 2.0» обеспечивает:

— 3 класс защищенности в соответствии с руководящим документом «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации», (Гостехкомиссия России, 1992)

— 2 уровень контроля отсутствия недекларированных возможностей в соответствии с руководящим документом «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей». (Гостехкомиссия России, 1999)

— 4 класс защищенности в соответствии с руководящим документом «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (Гостехкомиссия России, 1997).

Список поддерживаемых системой ключевых носителей:

| eToken | eToken Pro, eToken Pro (Java), eToken ГОСТ, eToken NG-FLASH, eToken NG-FLASH (Java), eToken NG-OTP, eToken NG-OTP (Java), eToken GT (Java), eToken PRO (Java) SC, eToken PRO SC |

| SafeNet | SafeNet eToken 5100, 5105, 5200, 5205, 7200, 7300, 4100 |

| ruToken | ruToken, ruToken S, ruToken Lite; ruToken ЭЦП |

| JaCarta | JaCarta PRO, JaCarta ГОСТ, JaCarta PKI |

| ESMART Token | ESMART Token (USB-ключ и смарт-карта) |

| Avest | Avest Token (AvBign) |

| Другое | USB-накопители, дискеты 3,5”, персональный идентификатор пользователя в реестре Windows |

DALLAS LOCK

- Информация о материале

Разработчик: ООО «Конфидент»

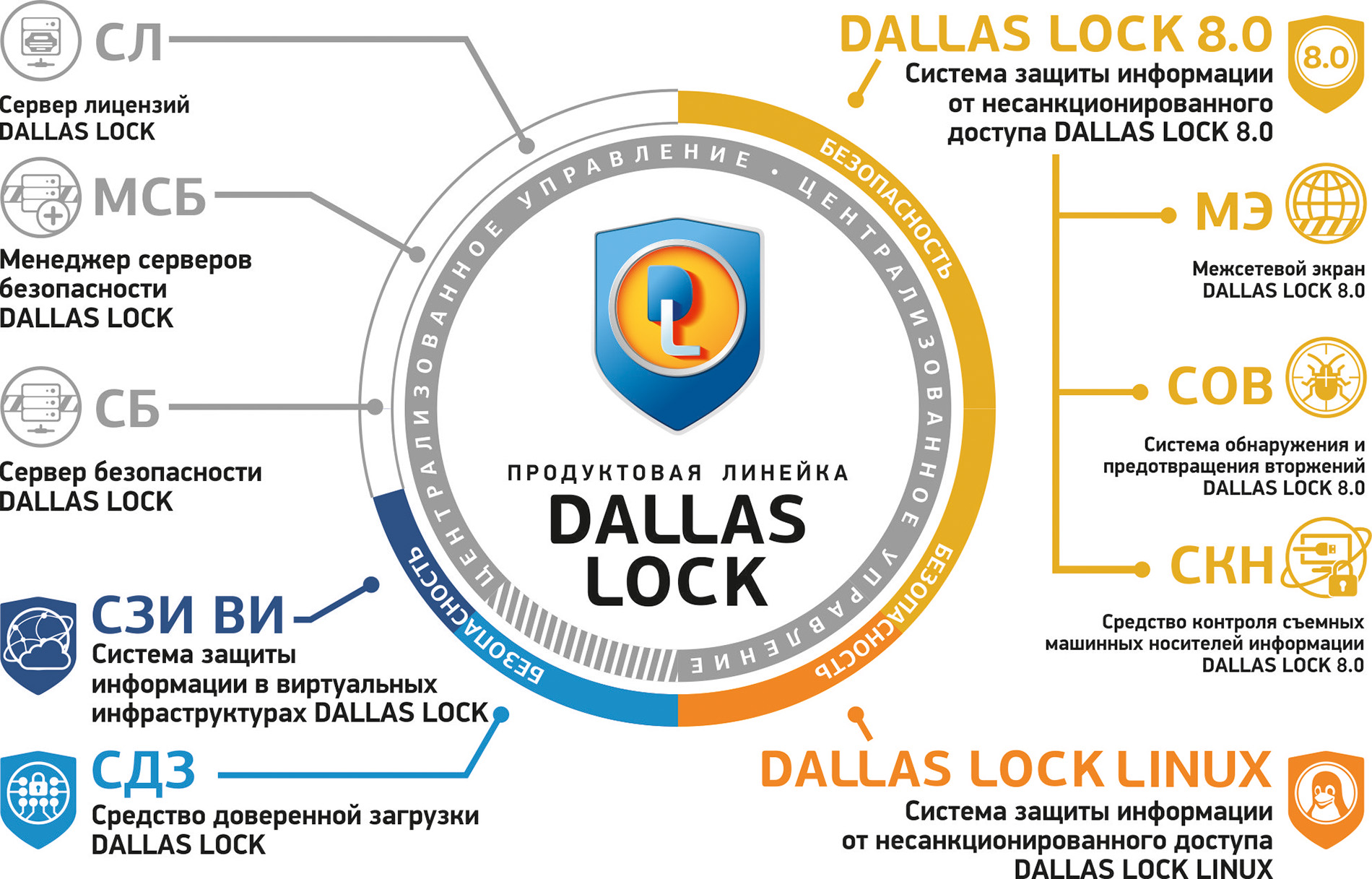

Продуктовая линейка Центра защиты информации компании «Конфидент» представлена современными средствами защиты информации для платформ Windows и Linux. Решения компании позволяют привести информационные системы в соответствие требованиям законодательства и создать их комплексную многофункциональную защиту.

Продукты компании «Конфидент» применяются для защиты конфиденциальной информации и информации, составляющей государственную тайну до уровня «совершенно секретно» включительно.

Ключевые особенности

— соответствие российскому законодательству в сфере ИБ (сертификаты ФСТЭК России, сертификаты Минобороны России).

— регулярное продление сертификатов и сертификация новой функциональности.

— решение широкого спектра задач заказчиков по защите информации — не только приведение в соответствие требованиям законодательства.

— «бесшовная» интеграция продуктов Dallas Lock между собой.

— совместимость с ИТ/ИБ-решениями других производителей.

— расширенный функционал централизованного управления с возможностью построения отказоустойчивых доменов безопасности.

— защита сложных гетерогенных сетевых инфраструктур с минимальными затратами.

— выгодные условия первичного приобретения и последующего сопровождения.

— обеспечение комплексной информационной безопасности.

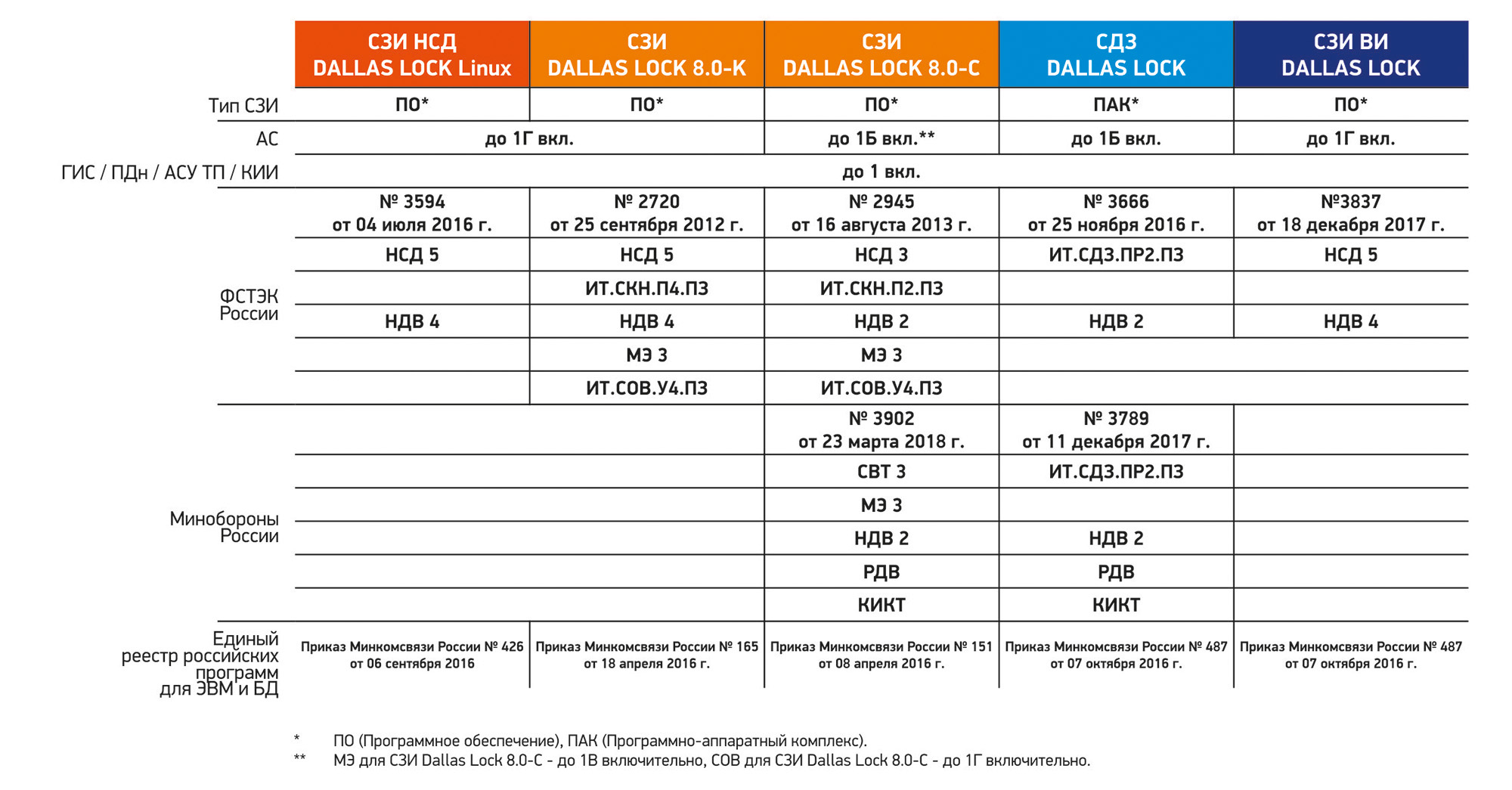

Продуктовая линейка

Сертификаты соответствия

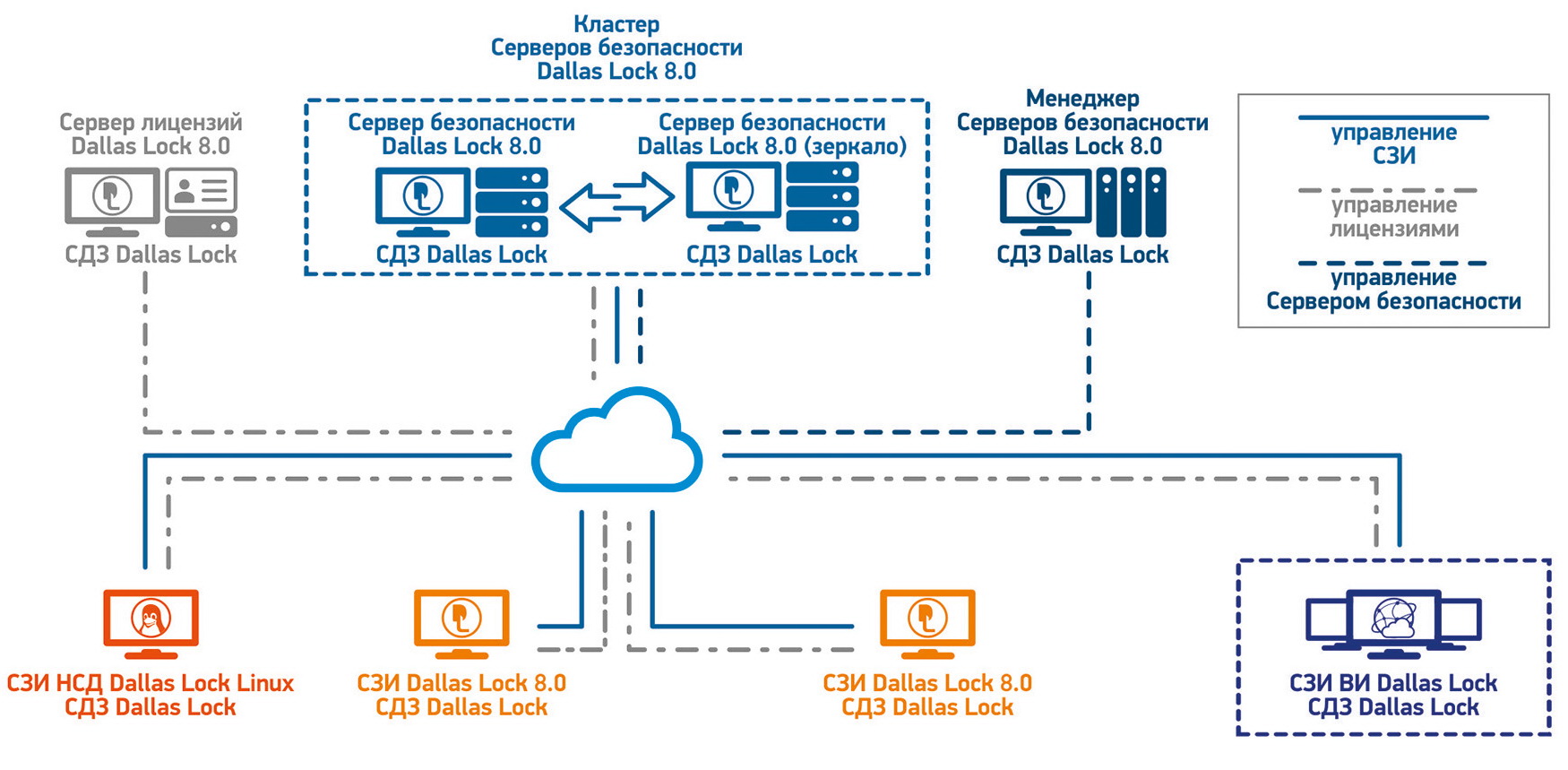

Типовая инфраструктурная схема

Secret Net Studio и Secret Net LSP

- Информация о материале

Разработчик: ООО «Код Безопасности»

Secret Net Studio - комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

Secret Net Studio - комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

Возможности Secret Net Studio

- Защита информации от несанкционированного доступа

Защита от НСД обеспечивается механизмами, применяемыми в СЗИ от НСД Secret Net. Надежные и проверенные механизмы защиты используются на сотнях тысяч компьютеров в более чем 15 000 организаций.- Защита входа в систему

Усиленная аутентификация пользователей осуществляется по паролю и с использованием персональных идентификаторов. Secret Net Studio поддерживает все распространенные идентификаторы: iButton, eToken, Rutoken, JaCarta и ESMART. Продукт интегрируется с ПАК «Соболь» для обеспечения доверенной загрузки операционной системы. Кроме того, в Secret Net Studio предусмотрены дополнительные механизмы защиты для доменных пользователей, в том числе вход по сертификатам. - Доверенная информационная среда

Доверенная среда обеспечивается защитой компьютера от несанкционированной загрузки и возможностью контроля индивидуального перечня программ, разрешенных пользователю для запуска, с проверкой неизменности исполняемых файлов. - Контроль утечек и каналов распространения защищаемой информации

Дискреционное и полномочное управление доступом на основе категорий конфиденциальности ресурсов (файлов, каталогов, устройств, принтеров и сетевых интерфейсов) и прав допуска пользователей. Контроль печати и отчуждения конфиденциальной информации, теневое копирование отчуждаемой информации, гарантированное уничтожение данных. - Контроль устройств

Контроль неизменности аппаратной конфигурации компьютера во время работы, контроль подключения и отключения устройств. Secret Net Studio поддерживает широкий список контролируемых внешних устройств (веб-камеры, мобильные телефоны, 3G-модемы, сетевые карты, флэшки, принтеры и т.д.) и различные сценарии реагирования при их подключении или отключении от компьютера.

- Защита входа в систему

- Антивирусная защита

Защита от вредоносных исполняемых файлов на рабочих станциях и серверах с возможностью сканирования и запуска заданий по расписанию, а также по требованию администратора или пользователя. Антивирусная защита осуществляется с использованием технологий ESET и Кода безопасности. - Межсетевое экранирование

Контроль сетевой активности компьютера и фильтрация большого числа протоколов в соответствии с заданными политиками, в том числе на уровне отдельных приложений, пользователей или групп пользователей. Подпись сетевого трафика для защиты от подделки и перехвата внутри локальной сети. Автоматическая генерация правил с их интеллектуальным сложением в режиме обучения межсетевого экрана. - Защита от сетевых атак (NIPS)

Обнаружение атак сигнатурными и эвристическими методами. Автоматическая блокировка атакующих хостов при обнаружении аномальных пакетов, сканировании портов, DoS-атаках и др. - Шифрование контейнеров

Шифрование контейнеров любого размера по алгоритму ГОСТ 28147-89 обеспечивает защиту данных в случае несанкционированного доступа к носителям информации, их утери или кражи. Размещение шифрованных контейнеров на жестком диске или на съемном носителе. Использование аппаратных идентификаторов для хранения ключевой информации. - Централизованное развертывание, управление и мониторинг

В Secret Net Studio простота развертывания обеспечивается централизованной установкой продукта на все рабочие станции контролируемого домена. Настройка сквозных и групповых политик для всех механизмов защиты осуществляется с использованием единого агента безопасности.- Минимизация рисков ИБ

В систему централизованного мониторинга встроена система корреляции событий безопасности с поддержкой категорирования уровня важности отдельных защищаемых компьютеров и приоритизации инцидентов в системе по степени важности рисков. - Групповой мониторинг работы

Журналы событий безопасности централизованно собираются со всех защитных механизмов подконтрольных компьютеров. Для наиболее быстрого реагирования на критичные события безопасности все защищаемые компьютеры могут быть разбиты на группы наблюдения с раздельным отображением текущего состояния и возможностью квитирования событий. - Расследование инцидентов безопасности

Расширенная система регистрация событий и возможность построения удобных и подробных отчетов позволяют собрать подробный материал для расследования инцидентов безопасности: отследить атаки, каналы распространения вредоносных программ и действия инсайдеров в различные временные промежутки. Кроме того, Secret Net Studio производит теневое копирование файлов/документов, выводимых на печать или внешние носители информации, что значительно упрощает процесс расследования инцидентов ИБ об утечках информации. - Надежная работа в ИТ-инфраструктуре территориально распределенных организаций

Высокая масштабируемость решения обеспечивается созданием централизованных политик безопасности и их наследованием в распределенных доменных инфраструктурах. Поддержка иерархии и резервирования серверов безопасности, а также разделения полномочий администраторов в сложных инфраструктурах.

- Минимизация рисков ИБ

Архитектура Secret Net Studio

Локальный режим управления

| КОМПОНЕНТ | ОПИСАНИЕ |

| Клиент | В локальном режиме управления защитные компоненты устанавливаются без привязки к серверу безопасности и управляются только локально |

| Центр управления (локальный режим) | Программа управления в локальном режиме осуществляет прямую работу с защитными компонентами на компьютере. Интерфейс локального и централизованного режима унифицирован, функциональные возможности в большей степени совпадают, с учетом специфики управления одним компьютером |

| Сервер обновления антивируса | Сервер обновления антивируса предназначен для обеспечения централизованной раздачи в локальной сети обновлений баз данных признаков компьютерных вирусов. Для установки требуется веб-сервер IIS и доступ к сети Интернет (напрямую или через прокси-сервер) или другому серверу обновления антивируса (каскадный режим) |

Централизованный режим управления

| КОМПОНЕНТ | ОПИСАНИЕ |

| Клиент | Для реализации централизованного управления на всех защищаемых компьютерах должно быть установлено ПО клиента. Эти компьютеры необходимо подчинить серверам безопасности |

| Сервер безопасности |

Сервер безопасности является основным элементом в сетевой структуре системы Secret Net Studio. Этот компонент обеспечивает взаимодействие объектов управления, реализует функции контроля и управления, а также осуществляет обработку, хранение и передачу информации. Основные функции сервера безопасности: получение информации от агентов на защищаемых компьютерах о текущем состоянии рабочих станций и сессиях работы пользователей; оперативное получение и передача сведений о событиях НСД, зарегистрированных на защищаемых компьютерах; отправка команд управления на защищаемые компьютеры; получение информации о состоянии защитных подсистем на компьютерах и отправка команд на изменение состояния защитных подсистем; получение и передача на защищаемые компьютеры параметров групповых политик, заданных в программе управления системы Secret Net Studio; контроль действительности лицензий на использование компонентов системы Secret Net Studio; получение локальных журналов с защищаемых компьютеров и передача содержимого журналов в базу данных сервера безопасности; обработка запросов к базе данных; архивирование и восстановление содержимого журналов в базе данных; протоколирование обращений к серверу. Применительно к защищаемым компьютерам сервер безопасности реализует свои функции при условии подчинения этих компьютеров. Серверу безопасности могут быть подчинены компьютеры с установленным клиентом Secret Net Studio. Для функционирования сервера безопасности требуется наличие системы управления базами данных (СУБД), реализуемой сервером СУБД MS SQL. Сервер безопасности и сервер СУБД могут быть установлены на разных компьютерах (рекомендуется) или на одном компьютере |

| Сервер аутентификации | В состав ПО сервера безопасности входит отдельный компонент — сервер аутентификации. Данный компонент обеспечивает работу механизмов персонального межсетевого экрана и авторизации сетевых соединений. Компонент устанавливается и удаляется вместе с ПО сервера безопасности |

| Программа управления | Программа управления устанавливается на рабочих местах администраторов и используется для централизованного управления защищаемыми компьютерами. Программа осуществляет взаимодействие с сервером безопасности, через который выполняются необходимые действия с агентами |

| Сервер обновления антивируса | Сервер обновления антивируса предназначен для обеспечения централизованной раздачи в локальной сети обновлений баз данных признаков компьютерных вирусов. Для установки требуется веб-сервер IIS и доступ к сети Интернет (напрямую или через прокси-сервер) или другому серверу обновления антивируса (каскадный режим) |

Secret Net LSP

Сертифицированное средство защиты информации от несанкционированного доступа для операционных систем семейства Linux

Назначение

Secret Net LSP является сертифицированным средством защиты информации от несанкционированного доступа и позволяет привести автоматизированные системы на платформе Linux в соответствие требованиям регулирующих документов:

Приказ ФСТЭК России от 11.02.2013 № 17 – требования по защите информации в ГИС.

Приказ ФСТЭК России от 18.02.2013 № 21 – требования по защите персональных данных в ИСПДн.

Приказ ФСТЭК России от 14.03.2014 № 31 – требования по защите информации в АСУ ТП на критически важных объектах.

Возможности

Защита входа в систему

В Secret Net LSP реализован механизм парольной аутентификации пользователей.

Также предусмотрена возможность усиленной идентификации и аутентификации пользователей с помощью программно-аппаратных средств, в качестве персональных идентификаторов используются следующие устройства:

- Rutoken S;

- Rutoken ЭЦП;

- iButton (ПАК «Соболь»);

- JaCarta PKI;

- JaCarta ГОСТ.

Разграничение доступа к ресурсам

В СЗИ Secret Net LSP реализован механизм дискреционного разграничения доступа, который позволяет контролировать и управлять правами доступа пользователей и групп пользователей к объектам файловой системы - файлам и каталогам.

Разграничение доступа к устройствам

Функция обеспечивает разграничение доступа к устройствам с целью предотвращения утечки конфиденциальной информации с защищаемого компьютера. Контролируется доступ пользователей и групп пользователей к шинам USB, SATA, IEEE 1394 и подключаемым к ним устройствам. Контролируемые устройства идентифицируются по типу, производителю и серийному номеру, права доступа на эти устройства задаются не только для отдельных пользователей, но и для групп пользователей. Пользователи могут подключать и работать только с теми устройствами, которые зарегистрированы в системе, и выполнять только те операции, которые заданы правами доступа к данному устройству.

Регистрация событий ИБ

СЗИ Secret Net LSP регистрирует все события, происходящие на компьютере: включение/выключение компьютера, вход/выход пользователей, события информационной безопасности, в том числе и события, связанные с доступом пользователей к защищаемым файлам, устройствам и узлам вычислительной сети. Возможность фильтрации событий безопасности, контекстный поиск в журнале безопасности, поиск по временному интервалу, сохранение отчетов в файл и интерактивный мониторинг событий. Также в журнале регистрируются события, связанные с выводом документов на печать.

Контроль целостности

Механизм позволяет контролировать целостность ключевых компонентов СЗИ Secret Net LSP и критических объектов файловой системы. Контроль ПО СЗИ осуществляется автоматически. Администратор вручную задает список контролируемых объектов файловой системы (файлов и каталогов) и реакцию СЗИ на факты нарушения целостности. Возможна настройка режимов реакции СЗИ для каждого объекта – от регистрации события в журнале безопасности до блокировки входа в систему.

Аудит действий пользователей

Аудит действий пользователей с защищаемыми объектами, аудит сетевой активности пользователей, а также аудит отчуждения информации. Все события регистрируются в журнале аудита, возможность автоматического построения отчетов по результатам аудита.

Затирание остаточной информации

Для предотвращения доступа к остаточной информации в СЗИ Secret Net LSP предусмотрено уничтожение (затирание) содержимого конфиденциальных файлов при их удалении пользователем. Очистка освобождаемых областей оперативной памяти компьютера и запоминающих устройств (жестких дисков, внешних запоминающих устройств) путем выполнения в них однократной (или многократной) произвольной записи.

Удобство администрирования

Управление СЗИ Secret Net LSP возможно как в режиме командной строки, так и с использованием приложения с графическим интерфейсом – панели безопасности. Программа обеспечивает выполнение администратором всех необходимых операций в рамках контроля и управления работой защитных механизмов Secret Net для ОС Linux.

Интеграция со средствами централизованного управления Secret Net 7

СЗИ Secret Net LSP может функционировать совместно со средствами централизованного управления СЗИ Secret Net 7, которые обеспечивают:

- отображение информации о состоянии компьютеров, защищаемых с помощью СЗИ Secret Net LSP, и происходящих на них событиях НСД;

- отображение журналов событий, полученных с компьютеров;

- управление механизмами защиты и выдачу команд для оперативного управления компьютерами;

- выполнение команд оперативного управления для блокировки или разблокирования, перезагрузки или выключения компьютеров.

Включение компьютера в домен Windows

В Secret Net LSP реализована возможность автоматизированного ввода компьютера под управлением ОС Linux в домен Windows.

ПАК СЗИ Аккорд-Win32 и Аккорд-Win64

- Информация о материале

Разработчик: ЗАО «Особое конструкторское бюро систем автоматизированного проектирования» (ОКБ САПР)

Программно-аппаратные комплексы средств защиты информации (ПАК СЗИ) Аккорд-Win32 и Аккорд-Win64 предназначены для разграничения доступа пользователей к рабочим станциям, терминалам и терминальным серверам.

Комплекс работает на всей ветви операционных систем Microsoft NT +, на терминальных серверах, построенных на базе ОС Windows (32-х разрядных для Аккорд-Win32 и 64-х разрядных для Аккорд-Win64), а также терминальном ПО Citrix, работающем на этих ОС.

Возможности:

- Защита от несанкционированного доступа к ПЭВМ;

- Идентификация/ аутентификация пользователей до загрузки операционной системы с последующей передачей результатов успешной идентификации/аутентификации в операционную систему;

- Аппаратный контроль целостности системных файлов и критичных разделов реестра;

- Доверенная загрузка ОС;

- Контроль целостности программ и данных, их защита от несанкционированных модификаций;

- Создание индивидуальной для каждого пользователя изолированной рабочей программной среды;

- Запрет запуска неразрешенных программ;

- Разграничение доступа пользователей к массивам данных и программам с помощью дискреционного контроля доступа;

- Разграничение доступа пользователей и процессов к массивам данных с помощью мандатного контроля доступа;

- Автоматическое ведение протокола регистрируемых событий в энергонезависимой памяти аппаратной части комплекса;

- Усиленная аутентификация терминальных станций с помощью контроллера Аккорд или ПСКЗИ ШИПКА;

- Идентификация/аутентификация пользователей, подключающихся к терминальному серверу (с использованием ТМ-идентификатора или ПСКЗИ ШИПКА);

- Опциональная автоматическая идентификация в системе Windows NT+ и на терминальном сервере пользователей, аутентифицированных защитными механизмами контроллера АМДЗ (при таком подходе, избегая повторной идентификации пользователей, можно гарантировать, что ОС будет загружена под именем того же пользователя, который был аутентифицирован в контроллере АМДЗ, и к терминальному серверу подключится тот же самый пользователь);

- Управление терминальными сессиями;

- Контроль печати на принтерах, подключенных как к терминальным серверам, так и к пользовательским терминалам, который позволяет протоколировать вывод документов на печать и маркировать эти документы (в качестве маркера может выступать гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация);

- Контроль доступа к USB устройствам

Основные характеристики:

Собственная система разграничения доступа (мандатный и дискреционный методы контроля) - действия, разрешенные прикладным ПО, но запрещенные АККОРДОМ - будут запрещены пользователю.

Комплексная защита терминальной сессии обеспечивается тогда и только тогда, когда пользователь может работать только с защищенного терминала и только с защищенным терминальным сервером. Для этого в момент создания терминальной сессии со стороны терминального сервера необходимо аутентифицировать не только пользователя, но и терминал, а со стороны терминала необходимо убедиться в том, что терминальный сервер действительно тот, с которым должен работать пользователь. Это возможно только при наличии активных СЗИ и на терминале, и на сервере. Таким образом, для защиты терминальной сессии необходимо установить комплекс не только на терминальный сервер, но и на терминалы.

Возможность использовать уже установленную связь (на протоколах RDP и ICA) между сервером и терминалом, а не устанавливать новую.

В течение всего сеанса работы пользователя ведется подробный журнал событий, в котором фиксируются все действия пользователя на терминальном сервере.

Программное обеспечение комплекса позволяет администратору безопасности информации описать любую не противоречивую политику безопасности на основе:

- наиболее полного набора атрибутов;

- меток доступа, которые могут быть поименованы как уровни секретности либо другим, более удобным образом (количество меток допуска может достигать шестнадцати);

- и параметров.

Возможно использование вместо пароля (или одновременно с паролем) биометрической аутентификации пользователя.

Сильной стороной продукта является возможность контроля печати, как на сетевых принтерах, так и на локальных, с протоколированием вывода документов на печать и их маркировки. Данные настройки работают при печати документов из любого прикладного программного обеспечения, предусматривающего возможность вывода документа на печать (не только Microsoft Office). В качестве маркера может выступать, например, гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация.

В качестве аппаратной базы комплекса может использоваться любой из контроллеров Аккорд в составе Аккорд-АМДЗ, также поддерживаются аппаратные идентификаторы пользователей, перечень которых постоянно расширяется, поэтому его целесообразно уточнять при заказе. Заказываются персональные идентификаторы отдельно.

Аккорд-АМДЗ

- Информация о материале

Разработчик: ЗАО «Особое конструкторское бюро систем автоматизированного проектирования» (ОКБ САПР)

СЗИ НСД «Аккорд-АМДЗ» представляет собой аппаратный модуль доверенной загрузки (АМДЗ) для IBM-совместимых ПК — серверов и рабочих станций локальной сети, обеспечивающий защиту устройств и информационных ресурсов от несанкционированного доступа.

СЗИ НСД «Аккорд-АМДЗ» представляет собой аппаратный модуль доверенной загрузки (АМДЗ) для IBM-совместимых ПК — серверов и рабочих станций локальной сети, обеспечивающий защиту устройств и информационных ресурсов от несанкционированного доступа.

«Доверенная загрузка» — это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств ПК (с использованием механизма пошагового контроля целостности) и идентификации/аутентификации пользователя.

Комплекс начинает работу сразу после выполнения кода системного BIOS компьютера — до загрузки операционной системы. Контроллеры семейства «Аккорд-АМДЗ» обеспечивают доверенную загрузку ОС, поддерживающих наиболее распространенные файловые системы, включая: FAT12, FAT16, FAT32, NTFS, HPFS, Ext2, Ext3, Ext4, ReiserFS, FreeBSD UFS/UFS2, Solaris UFS, QNX4, MINIX. Это, в частности, ОС семейств MS DOS, Windows, QNX, OS/2, UNIX, LINUX, BSD и др.

«Аккорд-АМДЗ», как правило, применяется в следующей конфигурации:

- контроллер («Аккорд-АМДЗ») — представляет собой карту расширения (expansion card), устанавливаемую в свободный слот материнской платы СВТ (РС). Контроллер является универсальным, не требует замены при смене используемого типа операционной системы (ОС);

- съемник информации с контактным устройством, обеспечивающий интерфейс между контроллером комплекса и персональным идентификатором пользователя;

- персональный идентификатор пользователя— специальное устройство, содержащее уникальный признак пользователя, с которым зарегистрированный пользователь входит в систему и который используется системой для определения его прав, а также для регистрации факта доступа и характера выполняемых им работ или предоставляемых ему услуг.

Количество и тип идентификаторов, модификация контроллера и съемника оговариваются при поставке комплекса. Персональные идентификаторы и съемники информации заказываются отдельно.

Контроллеры «Аккорд-АМДЗ»

«Аккорд-АМДЗ» может быть реализован на различных контроллерах, предназначенных для работы с разными шинными интерфейсами СВТ. При этом его базовая функциональность всегда остается одинаковой (вне зависимости от типа контроллера) и соответствует заявленной и отраженной в конструкторской и эксплуатационной документации.

Для того чтобы выбрать нужный Вам вариант, в первую очередь определите, свободный слот с каким шинным интерфейсом есть у того СВТ, в которое Вы планируете установить «Аккорд-АМДЗ».

Это может быть:

- PCI или PCI–X — контроллеры Аккорд-5МХ или Аккорд-5.5

- PCI-express — контроллеры Аккорд-5.5.е, Аккорд-5.5.e new (Аккорд-LE) или Аккорд-GX

- Mini PCI-express — Аккорд-GXM

- Mini PCI-express half card — контроллер Аккорд-GXMH

- M.2 с ключами A и/или E (интерфейс PCI-express) — «Аккорд-M.2»

Все контроллеры допускают возможность расширения функций с «Аккорд-АМДЗ» до ПАК «Аккорд» (например, «Аккорд-Win32/64», «Аккорд-X», «Аккорд-В.»). Можно выбирать «Аккорд-АМДЗ» на базе любого контроллера, не опасаясь что, если в дальнейшем Вам понадобится добавить СПО разграничения доступа, компоненты окажутся несовместимы.

Идентификаторы

В качестве идентификатора пользователя могут использоваться USB-токены, USB-ключи, смарт-карты, устройства ШИПКА (на базе ШИПКА-лайт Slim, ШИПКА-2.0 CCID или других моделей), ТМ-идентификаторы.

Количество и тип идентификаторов оговариваются при поставке комплекса. Персональные идентификаторы заказываются отдельно.

Съемники информации

Съемники информации предназначены для считывания данных с ТМ-идентификаторов, смарт-карт и бесконтактных RFID-меток.

Сертификаты

Комплекс соответствует требованиям документов «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013) и «Профиль защиты средства доверенной загрузки уровня платы расширенного второго класса защиты. ИТ.СДЗ.ПР2.П3» (ФСТЭК России, 2013).

АПМДЗ «КРИПТОН-ЗАМОК»

- Информация о материале

Разработчик: ООО Фирма «Анкад»

АПМДЗ «КРИПТОН-ЗАМОК» - это сертифицированные комплексы аппаратно-программных средств, которые предназначены для обеспечения разграничения и контроля доступа пользователей к техническим средствам вычислительной сети (серверы и рабочие станции), на которых будет обрабатываться информация, в том числе, и с высоким грифом секретности.

Изделия семейства АПМДЗ «КРИПТОН-ЗАМОК» выполняют функции разграничения доступа к аппаратным ресурсам компьютеров, а также контроля целостности установленной на компьютере программной среды под любые ОС, использующие файловые системы FAT12, FAT16, FAT32, NTFS, EXT2, EXT3.

Основные возможности

- Идентификация пользователя до запуска BIOS компьютера;

- Двухфакторная аутентификация пользователя

- Создание нескольких профилей защиты;

- Надежное разграничение ресурсов компьютера

- Блокировка компьютера при НСД

- Накопление и ведение электронного журнала событий (в собственной энергонезависимой памяти)

- Наличие аппаратного датчика случайных чисел (ДСЧ)

- Подсчет эталонных значений контрольных сумм объектов и проверка текущих значений контрольных сумм

Остальные возможности

- Организация бездисковых рабочих мест на основе встроенного Флеш-диска;

- Защита компьютера от нештатного электрического воздействия на тракт ввода ключевой информации;

- Инициализация устройств шифрования (сетевых шифраторов, абонентских шифраторов, шифраторов жестких дисков серии КРИПТОН);

- Управление загрузкой операционной системы с жесткого диска;

- Контроль целостности загружаемой программной среды;

- Аппаратная защита от несанкционированной загрузки операционной системы с гибкого диска, CD-ROM, DVD-ROM, USB устройств.

Преимущества

- Организация удаленного централизованного управления позволяет контролировать действия пользователей администратором, настраивать учетные записи, хранить базу данных пользователей на сервере;

- Возможность разрешить некоторым пользователям осуществлять загрузку ОС с накопителя на гибком магнитном диске (НГМД) или CD ROM. Во всех других случаях изделия «КРИПТОН-ЗАМОК» загружают ОС только через сетевой адаптер, произведенный фирмой «АНКАД», или с одного из накопителей на жёстком диске компьютера, который специально подготовлен администратором;

- Модульная структура, которая позволяет настраивать и дорабатывать изделия «КРИПТОН-ЗАМОК» под разнообразные требования заказчиков.

Одна из главных отличительных особенностей Изделия М-526 («КРИПТОН-ЗАМОК») - это его модульная структура, которая позволяет настраивать и дорабатывать его под разнообразные требования заказчиков.

«КРИПТОН-ЗАМОК» поставляется в нескольких модификациях:

— АПМДЗ "КРИПТОН-ЗАМОК/К" (М-526А) - многоконтурная модель, предназначенная для создания нескольких контуров безопасности. Устройство осуществляет загрузку конфигурации компьютера в соответствии с индивидуальными настройками системы для каждого пользователя, разделяет пользователей по физическим дискам (информация одного пользователя не доступна другому) и сетевым контурам.

— АПМДЗ "КРИПТОН-ЗАМОК/У" (М-526Б в составе СРД "КРИПТОН-ЩИТ") - предназначен для работы с модулями криптографической защиты информации.

— АПМДЗ "КРИПТОН-ЗАМОК/E" - модификация изделия для шины PCI Express. В ней реализован ряд новых возможностей, включая удаленное управление.

— АПМДЗ "КРИПТОН-ЗАМОК/mini" - модификация изделия для шины Mini PCI-E.

Для работы комплекса необходимо дополнительное приобретение ключевых носителей iButton (Touch Memory).

Secret Disk

- Информация о материале

Разработчик: ЗАО «Аладдин Р.Д.»

Продукты линейки Secret Disk предназначены для защиты информации от несанкционированного доступа, копирования, повреждения, кражи или принудительного изъятия.

Решения Secret Disk обеспечивают защиту информации на логических дисках, отдельных жестких дисках, дисковых массивах (SAN, программных и аппаратных RAID-массивах), а также на съемных носителях (дискетах, Flash-дисках, CD, DVD, картах памяти).

Сертифицированные версии обеспечивают выполнение требований законодательства по защите персональных данных и конфиденциальной информации.

Secret Disk 5

Назначение

- Защита от несанкционированного доступа и утечки конфиденциальной информации, хранящейся и обрабатываемой на персональном компьютере или ноутбуке.

- Защита информации на съёмных носителях.

- Разграничение прав пользователей на доступ к защищенной информации с использованием надёжной двухфакторной аутентификации (владение электронным ключом и знание пароля).

- Сокрытие наличия на персональном компьютере конфиденциальных данных.

Когда необходим Secret Disk 5?

- При работе на ноутбуке. Утеря или кража ноутбука, несанкционированное использование посторонними лицами.

- При работе на персональном компьютере в офисе. Несанкционированный доступ к данным по локальной сети или неправомерное использование посторонними лицами во время отсутствия пользователя на рабочем месте.

- Когда компьютер передаётся на сервисное обслуживание. Несанкционированный доступ к данным во время проведения ремонтных и сервисных работ внутренней IT-службой или внешней сервисной компанией.

- Если Вам необходимо защитить съёмные носители. Утеря или кража носителей влечёт за собой утрату конфиденциальных данных.

- Если требуется предоставить системному администратору полный доступ к компьютеру. При установке нового ПО конфиденциальные данные должны быть защищены.

Ключевые преимущества Secret Disk 5

Безопасность

Современные алгоритмы шифрования и надёжная процедура подтверждения прав пользователя обеспечат защиту Ваших данных от множества угроз.

Шифрование данных

Secret Disk 5 обеспечивает защиту Ваших данных путём шифрования разделов на жёстких дисках, томов на динамических дисках, виртуальных дисков и съёмных носителей.

Защита системного раздела жёсткого диска

Данная функция доступна на подавляющем большинстве ноутбуков/персональных компьютеров. Для подтверждения возможности использования данной функции на конкретной модели ноутбука/ПК необходимо выполнить тестовую установку Secret Disk. При наличии у компьютера режима UEFI BIOS, компьютер должен быть переведён из режима LEGACY в режим UEFI. Перед установкой защиты системного раздела средствами Secret Disk на сенсорном планшете с архитектурой x86 необходимо убедиться в возможности подключения клавиатуры и токена одновременно, поскольку поддержка клавиатуры в UEFI реализована не у всех производителей.

Системный раздел жёсткого диска содержит данные, представляющие особый интерес для хакеров, конкурентов или инсайдеров. Например, в системном разделе хранятся учётные записи пользователей, логины и пароли к различным информационным ресурсам, электронная почта, лицензионная информация используемых программ и т.д.

Злоумышленники могут получить все эти данные, анализируя временные файлы ОС, файлы подкачки, файлы-журналы приложений, дампы памяти, а также образ, сохраняемый на диск при переходе системы в "спящий" режим.

Secret Disk 5, в отличие от многих конкурентов, позволяет защитить системный раздел, а также хранящуюся на нём информацию.

Загрузка операционной системы по предъявлению электронного ключа

Получив доступ к персональному компьютеру, злоумышленник или недобросовестный сотрудник может использовать его для получения доступа к закрытым ресурсам (например, к корпоративным серверам или платёжным данным пользователя). Стандартные средства авторизации операционной системы Microsoft Windows не могут надёжно ограничить загрузку и работу в операционной системе. Использование электронных USB-ключей и смарт-карт для аутентификации пользователей до загрузки ОС гарантирует доступ к компьютеру только лицам, получившим такое право.

Secret Disk 5 предоставляет наиболее безопасную и надёжную на сегодняшний день процедуру подтверждения прав пользователя – двухфакторную аутентификацию – для доступа к данным необходимо не только наличие электронного ключа, но и знание пароля к нему.

Пофайловое шифрование

Новый режим шифрования, применяемый в Secret Disk 5, выводит этот продукт на принципиально новый уровень обеспечения безопасности пользовательских данных. Зашифрованные файлы и папки с конфиденциальными данными пользователя будут недоступны системному администратору даже из параллельной сессии Windows, потому что Secret Disk 5 предоставит ключ шифрования только легитимному владельцу информации.

Создание и восстановление резервной копии файлов в зашифрованных папках может быть произведено системным администратором сети даже дистанционно, при этом данные будут оставаться зашифрованными и недоступными ни администратору, ни злоумышленникам.

Необратимое удаление данных

В Secret Disk 5 реализованы две функции безопасного удаления данных:

- Необратимое удаление данных. Восстановить файл будет невозможно ни стандартными средствами Windows, ни сторонними приложениями.

- перемещение файла без возможности восстановления по исходному пути. Позволяет перенести файл или папку, одновременно удалив этот файл или папку по исходному пути без возможности последующего восстановления.

Возможность использования сертифицированных криптопровайдеров

При установке дополнительных поставщиков криптографии (криптопровайдеров) Secret Disk 5 позволяется защищать данные в соответствии с требованиями ГОСТ 28147-89 "Системы обработки информации. Защита криптографическая". Решение также может комплектоваться сертифицированным электронным ключом (USB-токеном или смарт-картой).

Надёжность

Решение устойчиво к возможным сбоям операционной системы или отключениям электропитания, что исключает возможность повреждения данных. Поддерживается резервное копирование и восстановление ключей шифрования в случае утери персонального электронного ключа.

Восстановление доступа к зашифрованным дискам

В случае утери или поломки USB-ключа или смарт-карты в Secret Disk 5 предусмотрена возможность резервного восстановления доступа к данным.

Защита от сбоев во время установки защиты

Процесс шифрования диска может быть приостановлен или даже прерван, например, из-за перебоев электропитания, однако это не повлечёт за собой потерю данных. Приостановленный или прерванный процесс шифрования может быть возобновлён в любой удобный момент. По завершении процесса шифрования всё содержимое диска становится зашифрованным, что обеспечивает надёжную криптографическую защиту хранящихся на нём данных.

Удобство

Установка Secret Disk 5 не потребует перенастройки Вашего ПО. Шифрование данных "на лету" и удобный пользовательский интерфейс сделают Вашу работу максимально комфортной.

Прозрачное шифрование

Операции начального зашифрования или полного перешифрования для современных дисков большого объёма могут потребовать значительного времени, что может создать определённые неудобства для пользователя.

В Secret Disk 5 все операции зашифрования, перешифрования и расшифрования проводятся в фоновом режиме. Во время выполнения этих операций диск полностью доступен для работы, что даёт возможность использовать компьютер, не дожидаясь окончания процесса шифрования.

Защищённые контейнеры

В новой версии Secret Disk появилась новейшая функция создания защищённых контейнеров, во многом сходных по структуре и способу доступа с виртуальными дисками, но имеющие кардинальное отличие: их можно монтировать на компьютерах, где не установлен Secret Disk. Для использования защищённых контейнеров на компьютерах без установленного Secret Disk 5 достаточно скачать программу SDR (Secret Disk Reader) и получить от отправителя контейнера пароль доступа.

Получатель контейнера может не только смонтировать его как виртуальный диск, но и редактировать файлы в контейнере, и даже добавлять в контейнер новые файлы, которые также будут автоматически зашифрованы.

Secret Disk Server NG: сертифицированная версия

Сертифицированная версия Secret Disk Server NG – комплекс защиты конфиденциальной информации и персональных данных на сервере от несанкционированного доступа, копирования, повреждения, кражи или неправомерного изъятия

- Защита информации от несанкционированного доступа

- Двухфакторная аутентификация администратора безопасности с помощью электронного ключа для доступа к настройкам сервера

- Прозрачная работа для пользователя

- Возможность использования сертифицированных криптопровайдеров

- Соответствие требованиям ФЗ-152 РФ "О персональных данных"

Сертифицированная версия Secret Disk Server NG основана на версии Secret Disk Server NG 3.8 и может быть использована при создании и применении автоматизированных систем до класса защищённости 1Г, а также для защиты информации в ИСПДн до 1 класса включительно. Соответствует требованиям классификации СЗИ по 4-му уровню контроля НДВ.

Сертификат ФСТЭК России №3358 от 06 марта 2015 г. действителен до 6 марта 2021 г.

Назначение сертифицированной версии Secret Disk Server NG

Сертифицированная версия предназначена для защиты конфиденциальной информации и персональных данных в информационных системах органов государственной власти, государственных организаций и других предприятий. Secret Disk Server NG может быть использован как самостоятельное решение, а также как элемент комплексной системы для решения следующих задач:

- защита конфиденциальных данных на серверах;

- сокрытие наличия конфиденциальной информации на серверах;

- обеспечение соответствия требованиям законодательства, в том числе 152-ФЗ РФ "О персональных данных".

Особенности сертифицированной версии Secret Disk Server NG

- Использование операционных систем Microsoft Server 2008 SP2/Server 2008 R2 SP1/Server 2012 32/64 бит.

- Использование сертифицированных моделей электронных ключей (входят в комплект поставки).

- Сертифицированная версия не содержит криптографических преобразований информации и реализует функции контроля доступа.

Secret Disk Enterprise

Secret Disk Enterprise – корпоративная система защиты информации с централизованным управлением

- Защита данных сотрудников организации от несанкционированного доступа и утечки

- Надёжная двухфакторная аутентификация для доступа к защищаемым данным

- Высокопроизводительная масштабируемая архитектура

- Централизованное управление и мониторинг

- Поддержка отказоустойчивых конфигураций

- Низкая стартовая стоимость приобретения

- Быстрое внедрение

- Поддержка клиентских операционных систем Microsoft Windows версий 7 SP1, 8, 8.1, 10